Yop à tous et à toutes ici M@JesTiK !!

Je viens de tomber sur une news vraiment violente xD, à faire tourner de toute urgence :)

Je link ci-dessous le contenu de l'article de ps3-Gen :

Le développeur Rogero revient en force avec un Custom Firmware 4.21 estampillé "version 1.00". Cela fait suite à la sortie récente du CFW 4.25 BlueDisk et à la découverte inattendue des clés LV0.

Voici donc un custom firmware 4.21 tout ce qu'il y a de plus "standard", entendez par là qu'il ne contient aucun DRM ou protections en plus. Néanmoins, pour l'installer vous devez être en firmware 3.55 ou inférieur.

Les homebrews devront être re-signés pour tourner en 4.21 afin de pouvoir être lancés sur ce Custom Firmware Rogero 4.21. Une tâche qui ne saurait tarder à être accomplie aux vues des récentes nouvelles.

Veuillez noter que Rogero a signalé via son Twitter que Deank travaille sur une version de multiMAN compatible qui devrait sortir (très) prochainement. De plus, PS3Gen conseille d'installer ce nouveau custom firmware 4.21 depuis le Rogero CFW 3.7 ou le firmware 3.55 officiel.

Attention : les PlayStation 3 downgradées ne doivent pas et ne peuvent pas installer ce custom firmware 4.21. Les patchs lv1 requis ne sont pas encore intégrés dans cette version 1.00 du CFW Rogero 4.21. Encore un peu de patience, les avancées devraient se multiplier durant les jours à venir, PS3Gen vous tiendra au courant.

Si vous ne suivez pas les avertissements et conseils, c'est à vos risques et périls. PS3Gen et le développeur Rogero ne sauraient être tenus pour responsables de tout dommage rencontré sur votre PlayStation 3.

Voici les nouveautés et possibilités de ce nouveau custom firmware :

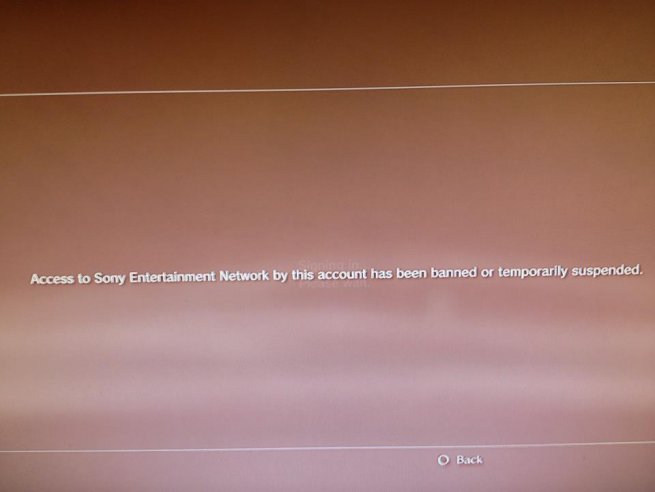

- C'est un custom firmware 4.21 avec un spoof 4.25 permettant l'accès au PSN ;

- Il peut être utilisé/installé comme n'importe quel firmware à condition d'être en firmware ou custom firmware 3.55 ou inférieur ;

- Il a été testé avec une console pucée, aucun brick ou problème n'a été constaté ;

- Il peut lancer tous les jeux jusqu'en 4.21 sans l'aide d'un quelconque patch d'aucune sorte ;

- Les jeux doivent être lancés depuis l'icône du disque, pas directement depuis l'option "APP_HOME" ;

- Les homebrews actuels en firmware 3.55 ne peuvent pas être lancés pour l'instant, il faut les re-chiffrer correctement pour firmware 4.21.

Signature MD5 du fichier PUP contenant ce custom firmware : 418b6d659ba7201b04247618929e73ff

Taille du fichier PUP contenant ce custom firmware : 192 Mo (201,814,594 bytes)

Rogero tient à remercier EussNL et le PS3DevWiki pour toutes les données à jour recueillies au sujet de la PlayStation 3.

De même, il salue Deank pour tous les efforts qu'il a réalisés avec son homebrew multiMAN et ses autres contributions.

Nous vous laissons savourer ce moment historique (deux ans d'attente pour qu'un tel custom firmware voie le jour) en cliquant sur le lien de téléchargement en bas de cette news. Restez connectés sur PS3Gen pour poursuivre l'aventure du hack PlayStation 3.

Et le lien de download du CFW 4.21 - Relisez l'article si vous avez un doute !

PWNED&CO [M@JesTiK]