Bonjour à tous, je suis "M@JesTik" le nouveau rédacteur de ce blog. J'accompagnerai Lakai0rfake dans la rédaction d'articles traitant des nouvelles technologies et autres sournoiseries informatiques.

Mon premier article abordera la sécurité réseau : Comment casser une Clé WEP grâce à la distribution Linux "Backtrack".

-------------------------------------------------------------------------------------------------------------------------------------------------------------------------

VOICI NOTRE OBJECTIF : - Obtenir la Clé de sécurité WEP d'une borne WiFi (Point D'accès)

-------------------------------------------------------------------------------------------------------------------------------------------------------------------------

VOICI NOS PREREQUIS :

- BACKTRACK 5 (disponible en téléchargement ici -> http://www.backtrack-linux.org/downloads/)

- Clé USB WIFI ou Carte WiFi intégrée. (Avant d'en acheter une, vérifiez la compatibilité sur le site aircrack-ng)

Je vous conseille la AWUS036h (chipset RTL8187L)

- Un PC pas trop moisi (quoiqu'un netbook, ou un Pentium3 fasse amplement l'affaire).

- Vos petites mimines, votre tête et ce tuto.

- Linux Live USB Creator (qui permet de lancer Backtrack depuis une clé USB)-> http://www.linuxliveusb.com/en/download

- Clé USB 2Go ou plus

-------------------------------------------------------------------------------------------------------------------------------------------------------------------------

ALLONS NOUS FAIRE UN BON CAFE ET C'EST PARTI !

-------------------------------------------------------------------------------------------------------------------------------------------------------------------------

-Commençons par télécharger Backtrack 5 en suivant le lien ci-dessus.

-Cliquez ensuite sur DOWNLOAD

-Choisissez ensuite votre type de bureau (GNOME ou KDE, je conseille KDE, puis l'architecture 32 ou 64bits (si vous ne savez pas, prenez 32bits), selectionnez ISO, choisissez Direct Download, puis Click to Download, attendez 10 secondes, enregistez l'ISO sur votre bureau et patientez le temps que ça arrive.

-Téléchargez ensuite Linux Live USB Creator, installez le et lancez le.

-Aidez vous de cette capture d'écran pour (1)selectionner votre clé USB (2)selectionner votre ISO backtrack (3)laisser tel quel (persistance 0Mo(mode live)) (4)cocher Formater la Clé en FAT32 et (5) lancer l'installation.

Une fois ceci fini, votre clé USB Backtrack 5 Live est ready ! ^^

---------------------------------------------------------------------------------------------------------------------------------------------------------------------

- Redémarrez, entrez dans votre BIOS, choisissez votre clé USB comme premier périphérique d'amorçage, quittez en sauvegardant(F10) et let's go kids !!

---------------------------------------------------------------------------------------------------------------------------------------------------------------------

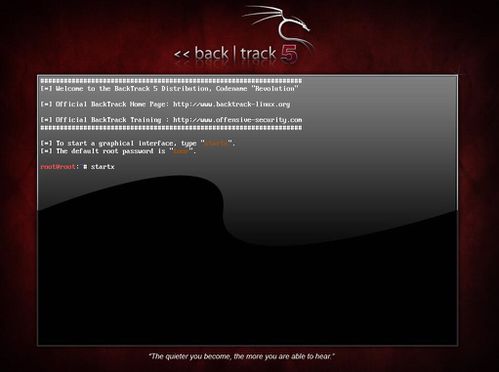

Vous voila dans le GRUBLoader (comprenez lanceur de Systèmes Linux)

- Choisissez le premier (Backtrack Text - Default Boot Text Mode) en validant avec "Entrée".

- Patientez le temps que le système se charge, et, lorsque "root@root" s'affiche tapez stqrtx (comprenez startx en clavier US)

- Vous voila sous Backtrack 5 (étant en mode Live, vos fichiers copiés et vos paramètres ne seront pas sauvegardés)

- (il vous affichera peut-être une fenêtre nommée "Removed Sound Devices", cliquez sur "NO")

-Cliquez sur Install Backtrack, selectionnez "Français", faites suivant, encore suivant (ce qui mettra votre clavier en azerty) et quittez l'installateur.

- Cherchez ensuite le "menu démarrer", c'est un dragon en bas à gauche, et allez dans System>Konsole(Terminal)

- Nous y voila enfin...

- Ouvrez 3 onglets supplémentaires (fonctionnent comme des onglets Firefox) (ou 3 konsoles, comme vous voulez) en double cliquant dans la barre noire en bas de la Konsole, ICI -> :

Maintenant, CONCENTRONS-NOUS sur l'attaque à proprement parler...

---------------------------------------------------------------------------------------------------------------------------------------------------------------------

(UN POINT TRES IMPORTANT, LES MINUSCULES ET MAJUSCULES SONT A RESPECTER A LA LETTRE SOUS PEINE QUE LE PROGRAMME EN QUESTION VOUS AFFICHE LA LISTE COMPLETE DE COMMANDES (juste pour vous dire que vous vous êtes planté XD))

---------------------------------------------------------------------------------------------------------------------------------------------------------------------

A partir de maintenant, les commandes à entrer seront surlignées en orange.

Voici les commandes que nous allons utiliser ainsi que des explications les concernants.

airmon-ng : lister les interfaces WiFi de votre PC (Clé USB, carte WiFi intégrée).

macchanger : sert à changer son adresse MAC par une autre.

airodump-ng : sert à cibler un réseau en particulier et à enregistrer les données qui y transitent.

aireplay-ng : sert à injecter des packets

aircrack-ng : utilise le fichier de capture de airodump-ng afin de cracker la clé WEP

---------------------------------------------------------------------------------------------------------------------------------------------------------------------

PREMIERE ETAPE : Mettre notre interface WiFi en mode monitor (écoute, envoi de packets)

- Tapez airmon-ng dans la première konsole afin de lister les interfaces wifi de votre pc, il vous affichera par exemple wlan0 ou wlan1(par exemple pour un pc portable, wlan0 sera la carte wifi intégrée et wlan1, la clé USB WiFi)

- Nous allons donc mettre notre interface WiFi en mode monitor grâce à la commande airmon-ng start wlan0 ou airmon-ng start wlan1 selon l'interface que vous avez choisi.

- airmon-ng va donc créer une interface "virtuelle" de notre clé WiFi, qui s'appelle "mon0" (mon zéro), c'est cette interface que nous utiliseront dès maintenant et ce, jusqu'a la fin de notre tuto.

Nous allons maintenant changer notre adresse MAC (adresse physique de l'interface WiFi ou Ethernet servant à identifier le matériel (n° constructeur, etc...))

Pour cela, nous allons taper macchanger -r mon0.

---------------------------------------------------------------------------------------------------------------------------------------------------------------------

DEUXIEME ETAPE : Cibler le point d'accès WEP et le mettre sous surveillance.

- Tapez dans notre Konsole la commande : airodump-ng mon0 --encrypt wep

Le "--encrypt wep" sert à ne selectionner que les points d'accès chiffrés en WEP. Pratique non ?

- Voila à quoi ressemble "airodump-ng" :

- Prenez note de l'adresse MAC et du canal du point d'accès cible.

- Faites maintenant un CTRL+C, afin de stopper notre programme.

OK, maintenant, nous allons affiner notre surveillance, en y ajoutant le canal (-c), l'adresse MAC (--bssid), et nous allons lui dire de nous enregistrer tout ça dans un fichier qui nous permettra de cracker la clé.

Pour l'exemple, j'utilise l'adresse MAC 00:11:22:33:44:55 et le canal 6

- Tapez airodump-ng mon0 --encrypt wep --bssid 00:11:22:33:44:55 -c 6 -w /root/Desktop/crackwep01

La commande "-w /root/Desktop/crackwep01" demande au programme d'écrire (-w = write) toutes les données concernant notre point d'accès ciblé dans le fichier crackwep01, qui se situera sur le bureau (/root/Desktop/)

Très important aussi : LAISSEZ TOURNER AIRODUMP-NG JUSQU'A LA FIN DE L'ATTAQUE

(Car c'est grâce à sa collecte de packets que le fichier crackwep01 sera rempli de données utilisables)

Voila maintenant tout est près pour ....

---------------------------------------------------------------------------------------------------------------------------------------------------------------------

LA TROISIEME ETAPE : Générer des DATAS (en ayant une station connectée)

Regardez la capture d'écran juste au dessus, vous y voyez une colonne nommée DATAS ?

Regardez aussi dans le bas de l'image, on y voit BSSID (un point d'accès), et STATION (client connecté au point d'accès)

Les DATAS, sont en fait ce qu'on appelle les IVS (Initialization Vectors) qui contiennent la clé WEP. Plus il y en a, plus on aura de chances de cracker la clé.

Si elles montent rapidement sans que vous ne fassiez quoique ce soit, et ça arrive lorsque quelqu'un télécharge ou regarde la TV par ADSL, vous êtes un(e) veinard(e).

Maintenant, imaginons que nous surveillons notre point d'accès "00:11:22:33:44:55", auquel est connecté un client (pc portable en WiFi par exemple) avec une adresse MAC 22:22:33:33:11:11, nous allons pouvoir utiliser le client connecté (22:22:33:33:11:11)afin de faire générer des DATAS (IVS).

- Ouvrez une nouvelle Konsole (ou un onglet précedemment crée en laissant airodump-ng tourner)

- Tapez aireplay-ng -3 -b 00:11:22:33:44:55 -h 22:22:33:33:11:11 mon0 et tapez sur Entrée.

Le -3, est le type d'attaque, soit un ARP Request (génération d'IVS, en gros)

Le -b désigne l'adresse MAC du point d'accès ciblé.

Le -h désigne l'adresse MAC du client connecté au point d'accès.

mon0 désigne l'interface monitor.

Voila, vous devez normalement répérer les mots ACK et ARP précédés par des nombres.

Lorsque les nombres de ARP commencent à grimper, retournez sur airodump-ng, et la... MIRACLE, les IVS montent en flèche.

Dès que vous avez 5000 DATAS, vous pouvez ouvrir une nouvelle Konsole, TOUJOURS EN LAISSANT LES 2 AUTRES TOURNER.

C'est dans cette nouvelle Konsole que va se dérouler....

---------------------------------------------------------------------------------------------------------------------------------------------------------------------

LA QUATRIEME ETAPE : Le Crack de la clé WEP

Dans cette nouvelle Konsole, tapez aircrack-ng /root/Desktop/*.cap, comprenez aircrack-ng doit chercher dans /root/Desktop/ (votre bureau), tous les fichiers .cap sans se soucier du nom (*).

Et voila, vous n'avez plus qu'a patienter. Si il s'arrete pour vous dire qu'il n'a pas asez d'IVS, ne vous inquiétez pas, il se relancera automatiquement dès lors qu'il aura 5000 IVS (DATAS) supplémentaires.

Et au bout d'un moment (10-15 minutes), KEY FOUND !!

Le résultat affiché entre les crochets est la clé WEP tant convoitée.

Retirez les 2 points entre chaque paire, et rentrez la clé dans votre gestionnaire de réseaux WiFi.

Ex : KEY FOUND ! [00:AA:BB:CC:DD:EE:FF:GG]

Vous allez donc rentrer 00AABBCCDDEEFFGG ou encore 00aabbccddeeffgg (oui la clé wep s'enfout des majuscules, elle !)

Si aircrack-ng vous dit KEY FOUND ! et vous affiche aussi un résultat ASCII, (comprenez clé WEP d'origine changée par un mot intélligible) rentrez la en ASCII dans votre gestionnaire WiFi.

Je tiens à préciser que ce tutoriel a été réalisé dans le but de démontrer les faiblesses du cryptage WEP, ainsi que la rapidité et la simplicité avec laquelle ce cryptage peut être contourné. Nous n'encourageons pas ce genre de pratiques. Toutes les manipulations décrites ci-dessus doivent être exécutées sur vos installations personnelles ou sur un réseau dont vous avez la permission du propriétaire. Si vous tentez ces attaques sur le réseau d'un tiers, vous risquez la prison pour intrusion dans un système informatisé, violation de vie privée, etc ...

Ceci est juste à but educatif et/ou préventif. Vous êtes maintenant prévenu, passez au WPA2 !

Je vous remerci d'avoir lu mon premier article écrit sur ce blog qui aspire à devenir grand. Mon prochain sujet abordé sera celui du Rogue AP et de la récupération d'une clé WPA. Je vous invite à poser vos questions dans les commentaires de cet article, j'y répondrais avec joie ^^

"#!! Roll a spliff and get high, every day and every night !!#"

Redacteur : M@JesTiK